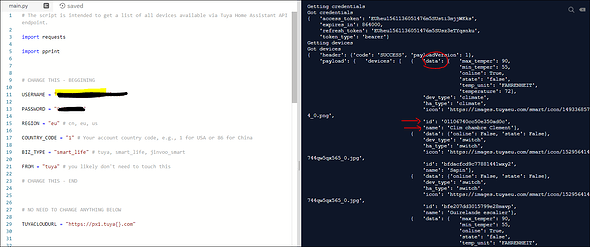

La procédure recommandée pour trouver les identifiants et clés des périphériques Tuya consiste à créer un compte Tuya développeur et à associer les périphériques inclus dans l’appli Tuya à un projet de développement. Il y a plusieurs tutos :

Ensuite, aller dans l’onglet “Overview” pour récupérer : Access ID et Access Secret. Dans la configuration du plugin, renseigner ces 2 paramètres dans la partie Tuya. Ensuite sélectionner : Tuya Passer en inclusion. Les périphériques sont créés automatiquement.

Les procédures ne passant pas par un compte Tuya sont obsolètes car nécessitent des téléphones anciens, une appli Tuya ancienne et des appli qui ne sont pas sur le market.

1 - Pour Android. Procédure avec Packetcapure

note : avec des téléphones récents, la création du certificat ne fonctionne pas.

→ commencer par ne pas autoriser les mises à jour automatiques dans le playstore android.

Applis nécessaires :

→ Tuya SmartLife la 3.11.0 est OK au dessus à tester (3.14 KO)

pour récupérer la 3.11.0 chercher tuya apk 3.11

note : soyez vigilant c’est un moyen facile de véroler un téléphone.

→ Packetcapture la 1.7.2 est OK à prendre sur le playstore

Lors de l’installation, ajouter le certificat

Lancer SmartLife (et Packet Capture arrêté):

- Appairer le périphérique selon la procédure du constructeur.

- Vérifier que ça fonctionne

- relever le nom du périphérique

- aller dans le périphérique, sélectionner le crayon puis information appareil :

relever l’ID virtuel - Laisser smartlife tourner

Lancer PacketCapture :

- appuyer sur la flèche verte sans le 1 (la capture démarre)

Dans Smartlife :

- dans la page avec les périphériques, glisser vers le bas pour mise à jour de la liste

Dans packet capture :

- arrêter la capture en sélectionnant le carré rouge

- ouvrir la dernière capture

- regarder les packets SmartLife, les plus lourds sont les plus intéressants.

c’est au format Json (google pour en savoir plus)

rechercher devid/name/localkey

le name est celui donné dans smartlife et l’ID est celui déjà récupéré

ils sont proches les uns des autres et on doit trouver les infos suivantes :

« devId »: « xxxxxxxxxxxxxxxxxxx »

« localkey »:« yyyyyyyyyyyyyyy »

« name »:« zzzzzzzzzzzz »

Ceci permet aussi de ne pas mélanger plusieurs équipements. Je conseille de faire un par un pour récupérer à chaque fois la localKey.

Il peut y avoir d’autres localkey, qui ne sont pas les bonnes, mais elles sont proches de « id » ou autres.

2 - Pour Android. Procédure avec HttpCanary

HttpCanary V3.2.1 est OK à prendre apkpure

Lors de l’installation, ajouter le certificat

dans HttpCanary, aller dans “target apps” et selectionner Smartlife (V3.11.0)

Lancer SmartLife (et HttpCanary arrêté):

Appairer le périphérique selon la procédure du constructeur.

Vérifier que ça fonctionne

relever le nom du périphérique

aller dans le périphérique, sélectionner le crayon puis information appareil :

relever l’ID virtuel

Laisser smartlife tourner

Lancer HttpCanary :

lancer la capture avec le bouton bleu en bas a droite

Dans Smartlife :

dans la page avec les périphériques, glisser vers le bas pour mise à jour de la liste

Dans httpCanary :

arrêter la capture en cliquant sur le bouton en bas a droite

regarder les packets SmartLife, les plus lourds sont les plus intéressants.

c’est au format Json (google pour en savoir plus)

rechercher devid/name/localkey dans les “response”

le name est celui donné dans smartlife et l’ID est celui déjà récupéré

ils sont proches les uns des autres et on doit trouver les infos suivantes :

“devId”: “xxxxxxxxxxxxxxxxxxx”

“localkey”:“yyyyyyyyyyyyyyy”

“name”:“zzzzzzzzzzzz”

Ceci permet aussi de ne pas mélanger plusieurs équipements. Je conseille de faire un par un pour récupérer à chaque fois la localKey.

3 - Procédure avec un émulateur Android sur PC

Récupérer id et localkey pour Tuya Smartlife - #201 par VINCE3459

4 - Sous Linux

5 - Cas particulier des périphériques Proscenic

Je ne répondrai pas aux questions concernant les méthodes obsolètes.

Je ne répondrai pas aux questions concernant la création d’un compte développeur Tuya, vous adresser directement à leur support.

Ouvert aux suggestions pour améliorer la partie compte développeur Tuya.

??

??