Bonsoir,

Merci pour vos réponses.

@dan_73

- oui le fichier http.error évolue, bien sûr

- oui fail2ban fait le boulot puisqu’il bannie des IP en lisant http.error

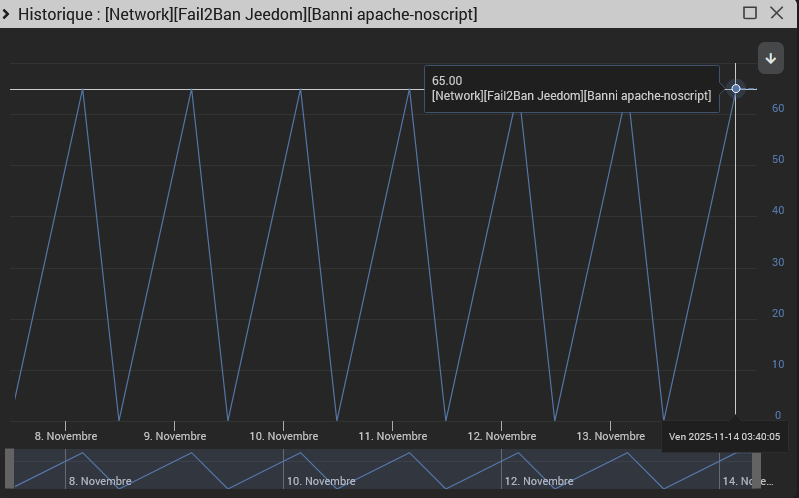

Ce que je « reproche » et ne comprends pas c’est qu’il fait la même chose chaque jour.

@echo, j’ai été regardé dans le répertoire et j’ai pris une des IP au hasard

sudo cat fail2ban* | grep 34.86.18.234

2025-11-16 03:38:15,513 fail2ban.filter [531]: INFO [apache-noscript] Found 34.86.18.234 - 2025-11-16 03:38:15

2025-11-16 03:38:15,687 fail2ban.actions [531]: NOTICE [apache-noscript] Ban 34.86.18.234

2025-11-16 03:38:15,710 fail2ban.actions [531]: ERROR Failed to execute ban jail 'apache-noscript' action 'iptables-multiport' info 'ActionInfo({'ip': '34.86.18.234', 'family': 'inet4', 'fid': <function Actions.ActionInfo.<lambda> at 0x7f3297c82c10>, 'raw-ticket': <function Actions.ActionInfo.<lambda> at 0x7f3297c88310>})': Error starting action Jail('apache-noscript')/iptables-multiport: 'Script error'

2025-11-16 11:38:15,687 fail2ban.actions [531]: NOTICE [apache-noscript] Unban 34.86.18.234

2025-11-09 03:38:15,280 fail2ban.filter [531]: INFO [apache-noscript] Found 34.86.18.234 - 2025-11-09 03:38:15

2025-11-09 03:38:15,379 fail2ban.actions [531]: NOTICE [apache-noscript] Ban 34.86.18.234

2025-11-09 03:38:15,387 fail2ban.actions [531]: ERROR Failed to execute ban jail 'apache-noscript' action 'iptables-multiport' info 'ActionInfo({'ip': '34.86.18.234', 'family': 'inet4', 'fid': <function Actions.ActionInfo.<lambda> at 0x7f3297c82c10>, 'raw-ticket': <function Actions.ActionInfo.<lambda> at 0x7f3297c88310>})': Error starting action Jail('apache-noscript')/iptables-multiport: 'Script error'

2025-11-09 11:38:15,367 fail2ban.actions [531]: NOTICE [apache-noscript] Unban 34.86.18.234

2025-11-10 03:38:16,151 fail2ban.filter [531]: INFO [apache-noscript] Found 34.86.18.234 - 2025-11-10 03:38:16

2025-11-10 03:38:16,212 fail2ban.actions [531]: NOTICE [apache-noscript] Ban 34.86.18.234

2025-11-10 03:38:16,219 fail2ban.actions [531]: ERROR Failed to execute ban jail 'apache-noscript' action 'iptables-multiport' info 'ActionInfo({'ip': '34.86.18.234', 'family': 'inet4', 'fid': <function Actions.ActionInfo.<lambda> at 0x7f3297c82c10>, 'raw-ticket': <function Actions.ActionInfo.<lambda> at 0x7f3297c88310>})': Error starting action Jail('apache-noscript')/iptables-multiport: 'Script error'

2025-11-10 11:38:16,373 fail2ban.actions [531]: NOTICE [apache-noscript] Unban 34.86.18.234

2025-11-11 03:38:14,070 fail2ban.filter [531]: INFO [apache-noscript] Found 34.86.18.234 - 2025-11-11 03:38:14

2025-11-11 03:38:14,195 fail2ban.actions [531]: NOTICE [apache-noscript] Ban 34.86.18.234

2025-11-11 03:38:14,202 fail2ban.actions [531]: ERROR Failed to execute ban jail 'apache-noscript' action 'iptables-multiport' info 'ActionInfo({'ip': '34.86.18.234', 'family': 'inet4', 'fid': <function Actions.ActionInfo.<lambda> at 0x7f3297c82c10>, 'raw-ticket': <function Actions.ActionInfo.<lambda> at 0x7f3297c88310>})': Error starting action Jail('apache-noscript')/iptables-multiport: 'Script error'

2025-11-11 11:38:14,083 fail2ban.actions [531]: NOTICE [apache-noscript] Unban 34.86.18.234

2025-11-12 03:38:15,793 fail2ban.filter [531]: INFO [apache-noscript] Found 34.86.18.234 - 2025-11-12 03:38:15

2025-11-12 03:38:15,871 fail2ban.actions [531]: NOTICE [apache-noscript] Ban 34.86.18.234

2025-11-12 03:38:15,878 fail2ban.actions [531]: ERROR Failed to execute ban jail 'apache-noscript' action 'iptables-multiport' info 'ActionInfo({'ip': '34.86.18.234', 'family': 'inet4', 'fid': <function Actions.ActionInfo.<lambda> at 0x7f3297c82c10>, 'raw-ticket': <function Actions.ActionInfo.<lambda> at 0x7f3297c88310>})': Error starting action Jail('apache-noscript')/iptables-multiport: 'Script error'

2025-11-12 11:38:16,009 fail2ban.actions [531]: NOTICE [apache-noscript] Unban 34.86.18.234

2025-11-13 03:38:15,418 fail2ban.filter [531]: INFO [apache-noscript] Found 34.86.18.234 - 2025-11-13 03:38:15

2025-11-13 03:38:15,474 fail2ban.actions [531]: NOTICE [apache-noscript] Ban 34.86.18.234

2025-11-13 03:38:15,481 fail2ban.actions [531]: ERROR Failed to execute ban jail 'apache-noscript' action 'iptables-multiport' info 'ActionInfo({'ip': '34.86.18.234', 'family': 'inet4', 'fid': <function Actions.ActionInfo.<lambda> at 0x7f3297c82c10>, 'raw-ticket': <function Actions.ActionInfo.<lambda> at 0x7f3297c88310>})': Error starting action Jail('apache-noscript')/iptables-multiport: 'Script error'

2025-11-13 11:38:15,563 fail2ban.actions [531]: NOTICE [apache-noscript] Unban 34.86.18.234

2025-11-14 03:38:14,494 fail2ban.filter [531]: INFO [apache-noscript] Found 34.86.18.234 - 2025-11-14 03:38:14

2025-11-14 03:38:14,578 fail2ban.actions [531]: NOTICE [apache-noscript] Ban 34.86.18.234

2025-11-14 03:38:14,586 fail2ban.actions [531]: ERROR Failed to execute ban jail 'apache-noscript' action 'iptables-multiport' info 'ActionInfo({'ip': '34.86.18.234', 'family': 'inet4', 'fid': <function Actions.ActionInfo.<lambda> at 0x7f3297c82c10>, 'raw-ticket': <function Actions.ActionInfo.<lambda> at 0x7f3297c88310>})': Error starting action Jail('apache-noscript')/iptables-multiport: 'Script error'

2025-11-14 11:38:14,605 fail2ban.actions [531]: NOTICE [apache-noscript] Unban 34.86.18.234

2025-11-15 03:38:17,344 fail2ban.filter [531]: INFO [apache-noscript] Found 34.86.18.234 - 2025-11-15 03:38:17

2025-11-15 03:38:17,393 fail2ban.actions [531]: NOTICE [apache-noscript] Ban 34.86.18.234

2025-11-15 03:38:17,400 fail2ban.actions [531]: ERROR Failed to execute ban jail 'apache-noscript' action 'iptables-multiport' info 'ActionInfo({'ip': '34.86.18.234', 'family': 'inet4', 'fid': <function Actions.ActionInfo.<lambda> at 0x7f3297c82c10>, 'raw-ticket': <function Actions.ActionInfo.<lambda> at 0x7f3297c88310>})': Error starting action Jail('apache-noscript')/iptables-multiport: 'Script error'

2025-11-15 11:38:17,487 fail2ban.actions [531]: NOTICE [apache-noscript] Unban 34.86.18.234

On voit bien que chaque jour, il « found », il « ban », il « unban ».

On est d’accord que c’est pas un comportement normal ? fail2ban ne devrait probablement pas reparcourir l’ensemble du fichier http.error et donc retrouver les mêmes IP encore et encore ? Ou alors le problème réside dans les ERROR Failed to execute ban jail ?

Je vais essayer de lancer les commandes que tu indiques pour repartir à zéro, on sait jamais

Il n’y aura plus de fail2ban sur les prochaines version de Jeedom ?