Bonjour,

Ecore merci @Domochip pour ton plugin. Indispensable !!!

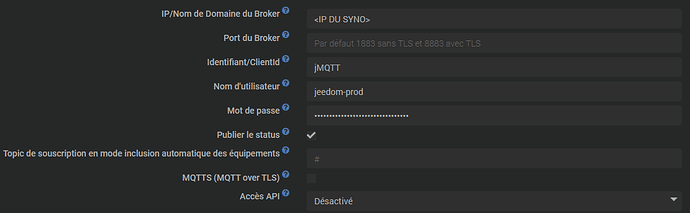

Je me suis aperçu que dans la config du brocker MQTT, on peut rentrer n’importe quoi comme mot de passe ou utilisateur et tout marche quand même.

Du coup, j’ai été voir le fichier de config mosquito et on a allow_anonymous à true.

Bref, je pensais bénéficier de la protection utilisateur/mdp et non, ce n’est pas le cas.

Une suggestion : ne peut on pas faire en sorte que si on place dans les paramètre un utilisateur / mdp du coup, allow_anonymous passe à false + information du serveur du couple utilisateur / mdp

Question bête, je je fais la manip à la main : allow_anonymous à false + la manip que je ne connais pas par coeur (mais je sais que c’est facile à trouver) qui permet d’informer le serveur de qui a le droit de se connecter, que va il se passer à la prochaine mise à jour du plugin ? Ces configurations seront bien conservées ?