Yes je vois les nouveaux .Ce serait les groupes qui aurait forcé la mise à jour ,j’ai créé les groupes hier soir et j’avais rien après 0H40 ,j’ai arrêté et j’ai pas pensé aller voir quand ces équipements sont remontés ?

Les équipements sont créés au premier évènement les concernant s’ils n’existent pas

siapro3.txt (14,3 Ko)

j’hallucine ci joint la vision du log maintenant et clairement je vois les groupes remontés.

Donc un groupe ,un code,un utilisateur je vois les choses différement et bien sur plus exploitable.

Merci pour votre aide .reste le mystère pourquoi je n’ai rien vu .log sur pause mais je voyais les infos s’ incrémentés ?

Pour ton premier message ,moi aussi j’ai un code NP par exemple visible dans le log et non répertorié ,pour ma part je regarde ce document pour les codes SIA,ce n’est peut être pas la dernière versionsia_library.pdf (52,1 Ko)

Je viens de contacter une personne chez Ajax pour avoir la signification de ce code NP.

Il sera disponible dans la prochaine beta

Mise à jour du plugin pour gérer le code SIA « NP » :

https://thanaus.github.io/jeedom_docs/plugins/siapro/fr_FR/changelog

Merci. Une question @thanaus : connais-tu le code envoyé pour une détection de CO ? J’ai mis ‹ GA › mais comme je ne peux pas faire le test je ne sais pas si c’est bon

@Aegis : je ne peux te certifier que ce soit celui-ci mais fort probable car je n’en vois pas un autre qui est en relation avec le CO.

Peut-on cloturer ce topic ?

J’ai encore un point à signaler et une surprise :

Sur le code « TU », la commande « [Utilisateur - Zone] » n’est pas renseignée

[2020-09-21 14:34:58][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Message] valeur : SIA-DCS"4428L0#A007[#A007|Nri1/TU3]_12:36:13,09-21-2020

[2020-09-21 14:34:58][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Code] valeur : TU

[2020-09-21 14:34:58][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Type] valeur : Tamper Unbypass

[2020-09-21 14:34:58][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Description] valeur : Tamper detection bypass has been removed

[2020-09-21 14:34:59][INFO] : Exécution du scénario [Sécurité][Sécurité][Code Alarme ZI] déclenché par : [Sécurité][Ajax Protection Intérieure][Code]

Et la surprise, la valeur « [Utilisateur - Zone] » ne correspond pas à une pièce mais bien à l’équipement déclenchant l’évènement. J’ai trois détecteurs dans la même pièce et pourtant je reçois 3 uuid différents

[2020-09-21 14:37:18][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Message] valeur : SIA-DCS"4430L0#A007[#A007|Nri1/TB1]_12:38:33,09-21-2020

[2020-09-21 14:37:18][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Code] valeur : TB

[2020-09-21 14:37:18][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Utilisateur - Zone] valeur : 1

[2020-09-21 14:37:18][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Type] valeur : Tamper Bypass

[2020-09-21 14:37:18][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Description] valeur : Tamper detection has been bypassed

[2020-09-21 14:37:18][INFO] : Exécution du scénario [Sécurité][Sécurité][Code Alarme ZI] déclenché par : [Sécurité][Ajax Protection Intérieure][Code]

[2020-09-21 14:37:54][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Message] valeur : SIA-DCS"4434L0#A007[#A007|Nri1/TB2]_12:39:09,09-21-2020

[2020-09-21 14:37:54][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Code] valeur : TB

[2020-09-21 14:37:54][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Utilisateur - Zone] valeur : 2

[2020-09-21 14:37:54][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Type] valeur : Tamper Bypass

[2020-09-21 14:37:54][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Description] valeur : Tamper detection has been bypassed

[2020-09-21 14:37:55][INFO] : Exécution du scénario [Sécurité][Sécurité][Code Alarme ZI] déclenché par : [Sécurité][Ajax Protection Intérieure][Code]

[2020-09-21 14:39:08][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Message] valeur : SIA-DCS"4439L0#A007[#A007|Nri1/TB5]_12:40:23,09-21-2020

[2020-09-21 14:39:08][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Code] valeur : TB

[2020-09-21 14:39:08][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Utilisateur - Zone] valeur : 5

[2020-09-21 14:39:08][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Type] valeur : Tamper Bypass

[2020-09-21 14:39:08][INFO] : Evènement sur la commande [Sécurité][Ajax Protection Intérieure][Description] valeur : Tamper detection has been bypassed

[2020-09-21 14:39:08][INFO] : Exécution du scénario [Sécurité][Sécurité][Code Alarme ZI] déclenché par : [Sécurité][Ajax Protection Intérieure][Code]

@Aegis : comment puis-je reproduire le code « TU » et « TB » sur mon installation ?

En parallèle, je suis surpris que la commande « TU » ne soit pas complète en ce qui concerne la commande « Utilisateur/Zone ».

As-tu les logs en DEBUG ?

Peux-tu me donner plus de détails sur ton installation ?

Pour reproduire les codes « TU » et « TB » j’utilise la possibilité, apparue avec la dernière version 2.9, de désactiver temporairement un appareil.

Donc pour générer un « TB », tu prends un de tes détecteurs et tu vas sur « Désactivation temporaire » puis tu choisis l’option que tu veux (moi j’utilise « Couvercle seulement ») et tu sauves, normalement tu vas recevoir le code « TB »

Pour le code « TU », il suffit d’annuler la « Désactivation temporaire ».

Je n’ai pas de log en debug mais normalement tu vas reproduire le pb

voici le log :

[2020-09-21 16:56:03.657][DEBUG] : SIATCPHandler::handle IP: x.x.x.x,raw: bytearray(b'

ECA80027"NULL"0000L0#A007[]_14:57:19,09-21-2020

')

[2020-09-21 16:56:03.658][DEBUG] : SIATCPHandler::process line: ECA80027"NULL"0000L0#A007[]_14:57:19,09-21-2020

[2020-09-21 16:56:03.660][DEBUG] : SIATCPHandler::process event: CRC:ECA8, Digest:ECA8, Message:"NULL"0000L0#A007[]_14:57:19,09-21-2020, ID Token:NULL, Sequence:0000, Receiver Number:, Account Prefix:L0, Account Number:A007, Content:, Zone:, Code:, UUID:, Timestamp:14:57:19,09-21-2020

[2020-09-21 16:56:03.661][DEBUG] : SIATCPHandler::process response: 6A120012"ACK"0000L0#A007[]

[2020-09-21 16:56:12.011][DEBUG] : SIATCPHandler::handle IP: x.x.x.x,raw: bytearray(b'

F9A40038"SIA-DCS"4474L0#A007[#A007|Nri1/TB3]_14:57:27,09-21-2020

')

[2020-09-21 16:56:12.011][DEBUG] : SIATCPHandler::process line: F9A40038"SIA-DCS"4474L0#A007[#A007|Nri1/TB3]_14:57:27,09-21-2020

[2020-09-21 16:56:12.013][DEBUG] : SIATCPHandler::process event: CRC:F9A4, Digest:F9A4, Message:"SIA-DCS"4474L0#A007[#A007|Nri1/TB3]_14:57:27,09-21-2020, ID Token:SIA-DCS, Sequence:4474, Receiver Number:, Account Prefix:L0, Account Number:A007, Content:#A007|Nri1/TB3, Zone:Nri1, Code:TB, UUID:3, Timestamp:14:57:27,09-21-2020

[2020-09-21 16:56:12.014][DEBUG] : SIATCPHandler::process response: 80B60012"ACK"4474L0#A007[]

[2020-09-21 16:56:12.015][DEBUG] : Send to jeedom : {'uuid': '3', 'account': 'A007', 'zone': 'Nri1', 'code': 'TB', 'message': '"SIA-DCS"4474L0#A007[#A007|Nri1/TB3]_14:57:27,09-21-2020'}

[2020-09-21 16:56:12.022][DEBUG] : Starting new HTTP connection (1): 127.0.0.1

[2020-09-21 16:56:12][INFO] : jeeSIAPro:: jsonData:'{"uuid": "3", "account": "A007", "zone": "Nri1", "code": "TB", "message": "\"SIA-DCS\"4474L0#A007[#A007|Nri1/TB3]_14:57:27,09-21-2020"}'

[2020-09-21 16:56:12.187][DEBUG] : http://127.0.0.1:80 "POST /plugins/siapro/core/php/jeeSIAPro.php?apikey=xxx HTTP/1.1" 200 0

[2020-09-21 16:56:12.965][DEBUG] : SIATCPHandler::handle IP: x.x.x.x,raw: bytearray(b'

53CC0038"SIA-DCS"4475L0#A007[#A007|Nri0/YG0]_14:57:28,09-21-2020

')

[2020-09-21 16:56:12.966][DEBUG] : SIATCPHandler::process line: 53CC0038"SIA-DCS"4475L0#A007[#A007|Nri0/YG0]_14:57:28,09-21-2020

[2020-09-21 16:56:12.968][DEBUG] : SIATCPHandler::process event: CRC:53CC, Digest:53CC, Message:"SIA-DCS"4475L0#A007[#A007|Nri0/YG0]_14:57:28,09-21-2020, ID Token:SIA-DCS, Sequence:4475, Receiver Number:, Account Prefix:L0, Account Number:A007, Content:#A007|Nri0/YG0, Zone:Nri0, Code:YG, UUID:0, Timestamp:14:57:28,09-21-2020

[2020-09-21 16:56:12.969][DEBUG] : SIATCPHandler::process response: 45E70012"ACK"4475L0#A007[]

[2020-09-21 16:56:12.970][DEBUG] : Send to jeedom : {'uuid': '0', 'account': 'A007', 'zone': 'Nri0', 'code': 'YG', 'message': '"SIA-DCS"4475L0#A007[#A007|Nri0/YG0]_14:57:28,09-21-2020'}

[2020-09-21 16:56:12.977][DEBUG] : Starting new HTTP connection (1): 127.0.0.1

[2020-09-21 16:56:12][INFO] : jeeSIAPro:: jsonData:'{"uuid": "0", "account": "A007", "zone": "Nri0", "code": "YG", "message": "\"SIA-DCS\"4475L0#A007[#A007|Nri0/YG0]_14:57:28,09-21-2020"}'

[2020-09-21 16:56:13.034][DEBUG] : http://127.0.0.1:80 "POST /plugins/siapro/core/php/jeeSIAPro.php?apikey=xxx HTTP/1.1" 200 0

[2020-09-21 16:56:22.983][DEBUG] : SIATCPHandler::handle IP: x.x.x.x,raw: bytearray(b'

159A0038"SIA-DCS"4476L0#A007[#A007|Nri1/TU3]_14:57:38,09-21-2020

')

[2020-09-21 16:56:22.983][DEBUG] : SIATCPHandler::process line: 159A0038"SIA-DCS"4476L0#A007[#A007|Nri1/TU3]_14:57:38,09-21-2020

[2020-09-21 16:56:22.985][DEBUG] : SIATCPHandler::process event: CRC:159A, Digest:159A, Message:"SIA-DCS"4476L0#A007[#A007|Nri1/TU3]_14:57:38,09-21-2020, ID Token:SIA-DCS, Sequence:4476, Receiver Number:, Account Prefix:L0, Account Number:A007, Content:#A007|Nri1/TU3, Zone:Nri1, Code:TU, UUID:3, Timestamp:14:57:38,09-21-2020

[2020-09-21 16:56:22.986][DEBUG] : SIATCPHandler::process response: 4A170012"ACK"4476L0#A007[]

[2020-09-21 16:56:22.986][DEBUG] : Send to jeedom : {'uuid': '3', 'account': 'A007', 'zone': 'Nri1', 'code': 'TU', 'message': '"SIA-DCS"4476L0#A007[#A007|Nri1/TU3]_14:57:38,09-21-2020'}

[2020-09-21 16:56:22.993][DEBUG] : Starting new HTTP connection (1): 127.0.0.1

[2020-09-21 16:56:23][INFO] : jeeSIAPro:: jsonData:'{"uuid": "3", "account": "A007", "zone": "Nri1", "code": "TU", "message": "\"SIA-DCS\"4476L0#A007[#A007|Nri1/TU3]_14:57:38,09-21-2020"}'

[2020-09-21 16:56:23.179][DEBUG] : http://127.0.0.1:80 "POST /plugins/siapro/core/php/jeeSIAPro.php?apikey=xxx HTTP/1.1" 200 0

[2020-09-21 16:56:23.940][DEBUG] : SIATCPHandler::handle IP: x.x.x.x,raw: bytearray(b'

72B00038"SIA-DCS"4477L0#A007[#A007|Nri0/YG0]_14:57:39,09-21-2020

')

[2020-09-21 16:56:23.940][DEBUG] : SIATCPHandler::process line: 72B00038"SIA-DCS"4477L0#A007[#A007|Nri0/YG0]_14:57:39,09-21-2020

[2020-09-21 16:56:23.942][DEBUG] : SIATCPHandler::process event: CRC:72B0, Digest:72B0, Message:"SIA-DCS"4477L0#A007[#A007|Nri0/YG0]_14:57:39,09-21-2020, ID Token:SIA-DCS, Sequence:4477, Receiver Number:, Account Prefix:L0, Account Number:A007, Content:#A007|Nri0/YG0, Zone:Nri0, Code:YG, UUID:0, Timestamp:14:57:39,09-21-2020

[2020-09-21 16:56:23.943][DEBUG] : SIATCPHandler::process response: 8F460012"ACK"4477L0#A007[]

[2020-09-21 16:56:23.943][DEBUG] : Send to jeedom : {'uuid': '0', 'account': 'A007', 'zone': 'Nri0', 'code': 'YG', 'message': '"SIA-DCS"4477L0#A007[#A007|Nri0/YG0]_14:57:39,09-21-2020'}

[2020-09-21 16:56:23.950][DEBUG] : Starting new HTTP connection (1): 127.0.0.1

[2020-09-21 16:56:23][INFO] : jeeSIAPro:: jsonData:'{"uuid": "0", "account": "A007", "zone": "Nri0", "code": "YG", "message": "\"SIA-DCS\"4477L0#A007[#A007|Nri0/YG0]_14:57:39,09-21-2020"}'

[2020-09-21 16:56:24.000][DEBUG] : http://127.0.0.1:80 "POST /plugins/siapro/core/php/jeeSIAPro.php?apikey=xxx HTTP/1.1" 200 0

Bonsoir

Je vois que le sujet est chaud ,j’ai pas trouvé la doc pour la version SIA utilisé par AJAX ,pour ma part j’ai le dernier HUB 2+ et je m’interroge si les codes ne peuvent pas varier en fonction das hubs ,par exemple le HUB 1 n’est pas compatible avec les détecteur Motion CAM ,le dernier HUB est 3G 4G LTE .

J’ai intégré deux actions sur arlarme et j’ai pas encore testé.

C’est vérifié sur le code TB réactivation TU avec un codes YG après chaque commande.

Pour avoir testé même code avec la sirène pour le couvercle,mais si on la met en mode silencieux ,il y a aucun code spécifique et pourtant cela revient à désactiver la sirène de la mettre sur silence.

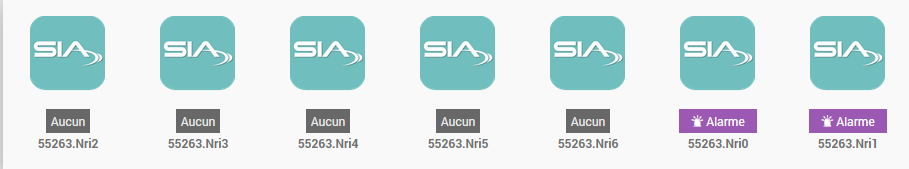

Par contre pour info j’ai cette info sur l’arlarme

Mais le code remonte bien dans le module SIA sur jeedom

Petite question AEGIS je n’ai pas du tout la même structure de log en mode info ,tu en fais la lecture dans l’onglet log de Jeedom .

Hello,

J’ai un Hub 2. pour les codes SIA utilisés par AJAX tu peux les trouver ici (en bas de la page) : SIA codes pour AJAX (ils n’ont pas été mis à jour pour la version 2.9) mais il ne doit pas y avoir trop de delta juste des ajouts)

Pour les logs, je regarde le log sur l’équipement créé dans le protocole SIA-PRO

Je ne savais pas que l’on pouvait voir le log dans équipement ou bien tu utilises le plugin logmanager ?

Dans la doc on voit bien le code spécifique AJAX pour la gestion du canal radio qui transmet les photos via le détecteur PIR PFet PO

Non c’est de base, sur l’équipement tu cliques sur « configuration avancée » puis « log »

Pour ma part ils sont souvent vident.j’ai juste aperçu 2 lignes sur un équipement Zwave qui tourne tous les jours matin et soirs et je vois un équipement rfxcom , un peu plus bavard en mode log défaut .

Tous les logs sont vides pour les équipements remontés par SIA

Alors en résumé :

- Corriger le bug du code « TU » en ce qui concerne la commande « Utilisateur/Zone »

- Ajouter les codes « ZZ », « CC »,« NE », « AF », « NB », « NO », « OB »,« CB », « AF », « SM », « PF », « PO », « ND » pour la complétude avec les envois AJAX