@Bad

Bonjour,

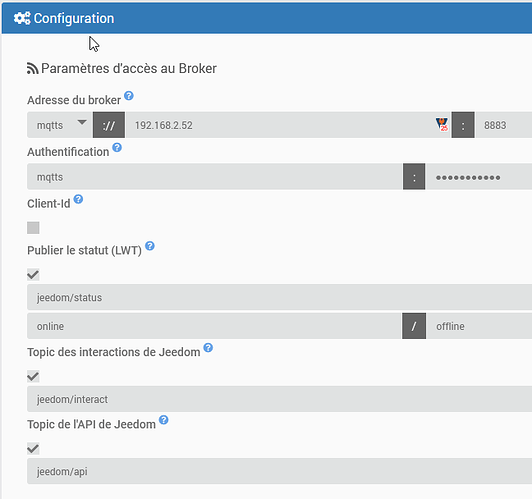

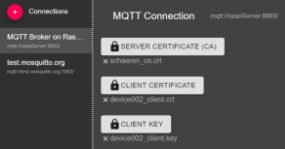

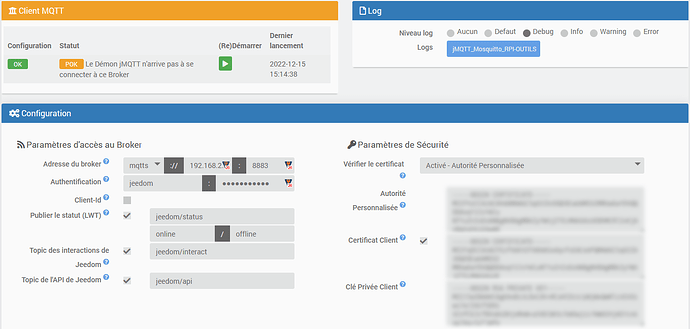

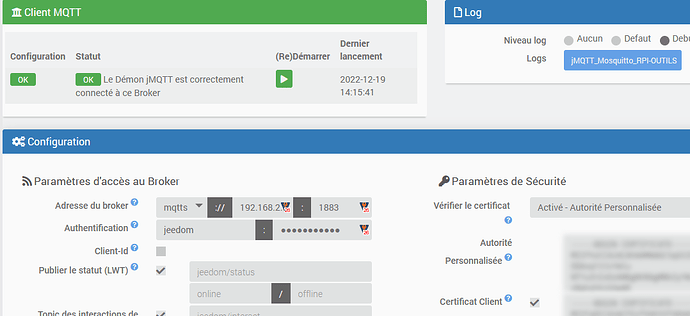

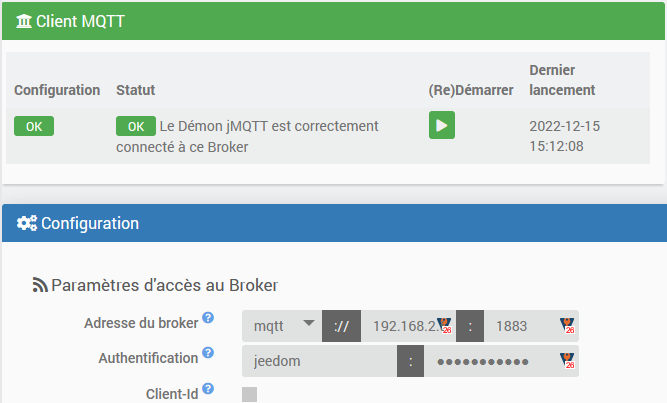

Je reviens vers toi car autant en version NON sécurisée mon client jMQTT se connecte bien à mon broker Mosquitto (déporté sur un RPI3B) :

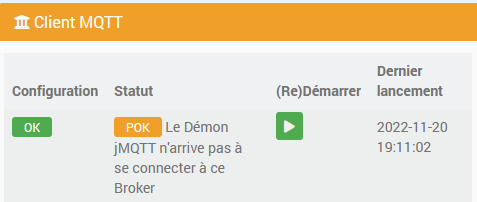

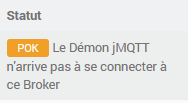

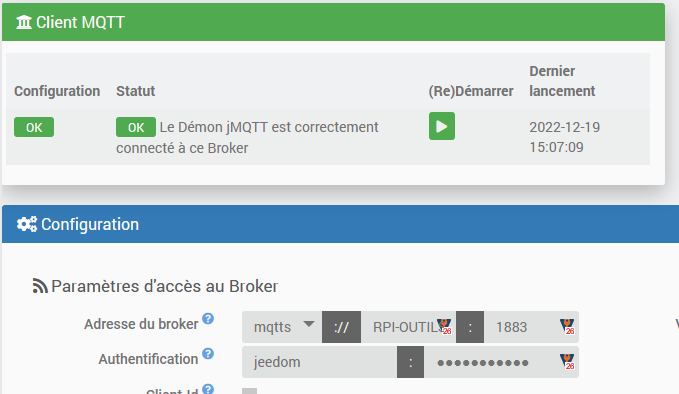

autant en version sécurisée le client jMQTT n’arrive pas à se connecter au même broker :

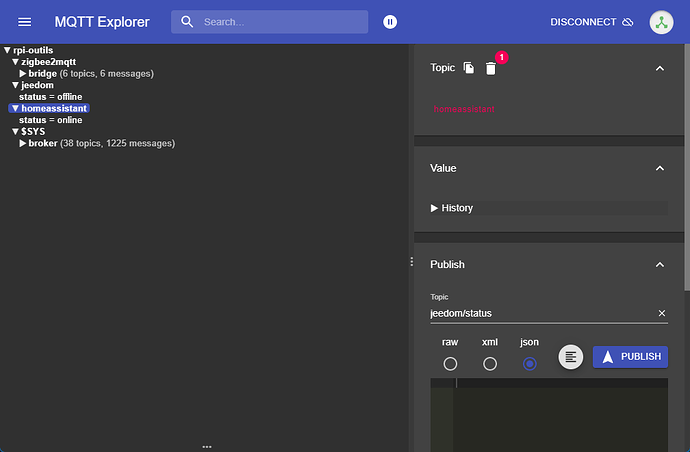

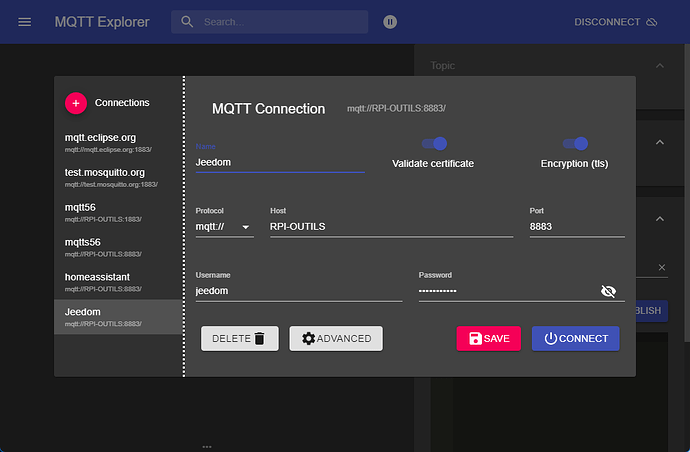

le plus fort dans tout cela c’est qu’en version sécurisée je me connecte au broker sans problèmes avec MQTT Explorer :

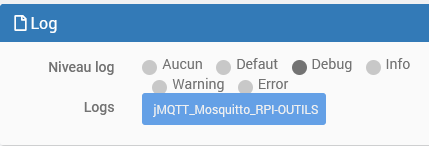

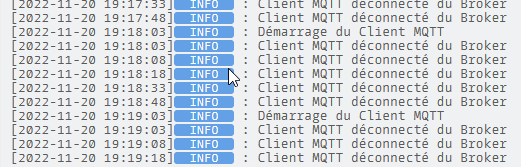

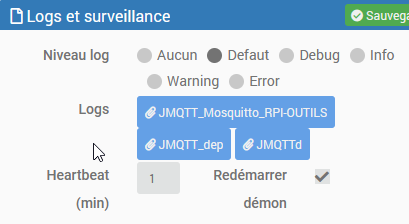

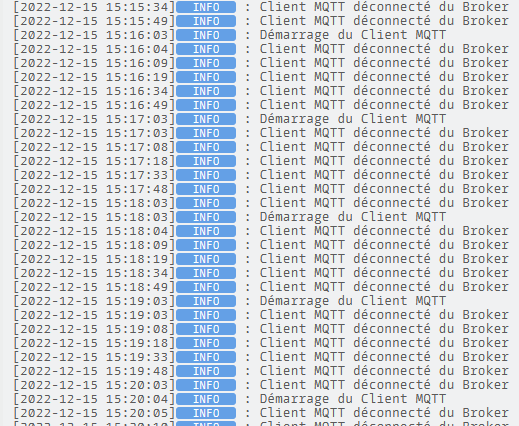

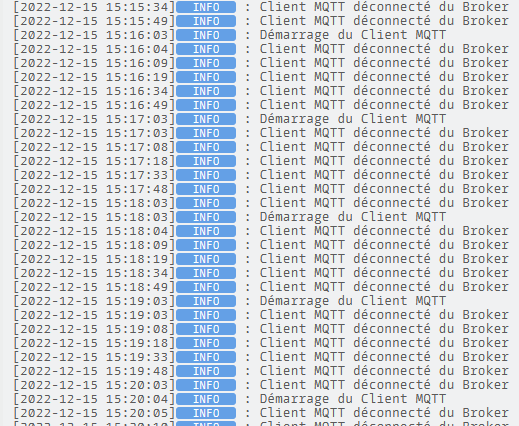

Je te mets log mais il n’apporte pas grand chose de plus :

Et le log jMQTTd :

[2022-12-15 17:59:04,272]ERROR Client464 MainThread start() : Fatal TLS Certificate import Exception, this connection will most likely fail!

Traceback (most recent call last):

File "/var/www/html/plugins/jMQTT/resources/jmqttd/jMqttClient.py", line 218, in start

self.mqttclient.tls_set(ca_certs=certs, cert_reqs=reqs, certfile=cert, keyfile=key)

File "/var/www/html/plugins/jMQTT/resources/jmqttd/venv/lib/python3.7/site-packages/paho/mqtt/client.py", line 796, in tls_set

context.load_cert_chain(certfile, keyfile, keyfile_password)

ssl.SSLError: [SSL] PEM lib (_ssl.c:3845)

[2022-12-15 17:59:04,276]ERROR Client464 Brk464Th on_disconnect() : Unexpected disconnection from broker!

[2022-12-15 17:59:09,282]ERROR Client464 Brk464Th on_disconnect() : Unexpected disconnection from broker!

[2022-12-15 17:59:19,287]ERROR Client464 Brk464Th on_disconnect() : Unexpected disconnection from broker!

[2022-12-15 17:59:34,291]ERROR Client464 Brk464Th on_disconnect() : Unexpected disconnection from broker!

[2022-12-15 17:59:49,296]ERROR Client464 Brk464Th on_disconnect() : Unexpected disconnection from broker!

[2022-12-15 18:00:04,303]ERROR Client464 Brk464Th on_disconnect() : Unexpected disconnection from broker!

[2022-12-15 18:00:05,309]ERROR Client464 MainThread start() : Fatal TLS Certificate import Exception, this connection will most likely fail!

Traceback (most recent call last):

File "/var/www/html/plugins/jMQTT/resources/jmqttd/jMqttClient.py", line 218, in start

self.mqttclient.tls_set(ca_certs=certs, cert_reqs=reqs, certfile=cert, keyfile=key)

File "/var/www/html/plugins/jMQTT/resources/jmqttd/venv/lib/python3.7/site-packages/paho/mqtt/client.py", line 796, in tls_set

context.load_cert_chain(certfile, keyfile, keyfile_password)

ssl.SSLError: [SSL] PEM lib (_ssl.c:3845)

[2022-12-15 18:00:05,315]ERROR Client464 Brk464Th on_disconnect() : Unexpected disconnection from broker!

Je précise aussi qu’avec le même certificat CA et un certificat et key privée client générés pour HomeAssistant de la même façon/méthode que ceux pour le présent client jMQTT/Jeedom, la connexion sécurisée de HA avec le broker est bien efficiente. Donc j’en déduit que le problème est du coté jMQTT/Jeedom.

Du coup, impossible pour moi d’aller plus loin dans ma migration vers MQTT/Zigbee2mqtt de mon plugin Zigbee officiel  , aurais-tu une solution STP ?

, aurais-tu une solution STP ?

SInon au passage, il me semble qu’il serait largement plus simple pour l’utilisateur, d’avoir à désigner les fichiers des différents certificats CA et client et clé privée client plutôt que de les ouvrir respectivement pour en copier/coller le contenu dans la configuration du broker dans le plugin jMQTT. Moins de risque d’erreurs … Evolution à faire ??? Mais ce n’est que mon humble avis …

Cordialement

oracle7

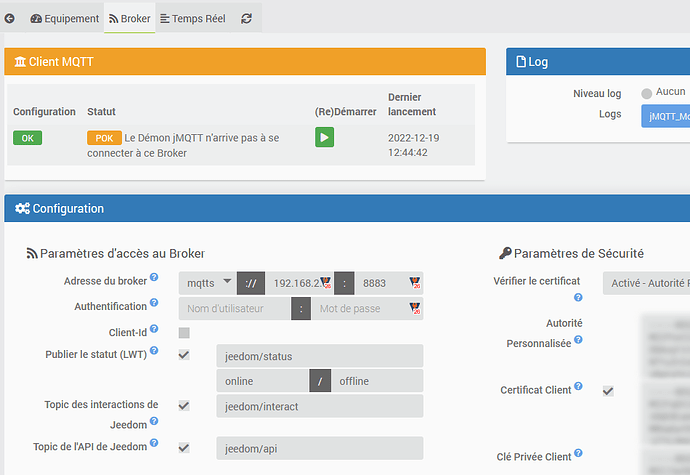

de jMQTT, sauriez-vous SVP m’expliquer ce que je dois mettre effectivement dans ces champs ?

de jMQTT, sauriez-vous SVP m’expliquer ce que je dois mettre effectivement dans ces champs ?