c’est aussi ce que je me suis dit en voyant la réponse ![]()

![]()

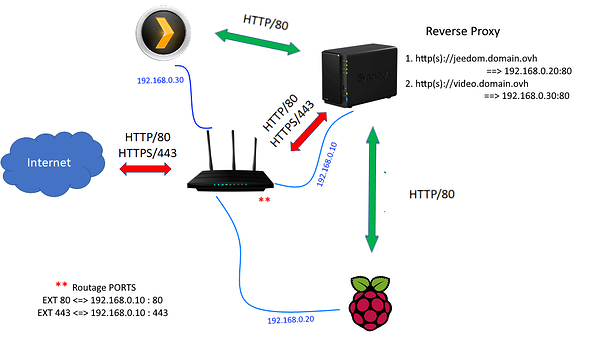

j’en refais un en espérant que ca soit plus clair (je rajoute exprès un nouvel équipement Plex pour l’exemple !)

- tous les appareils récupèrent leur IP du routeur

- toutes les requetes http(s) sont envoyées au NAS

- c’est le NAS qui sert d’aiguilleur pour transférer la requête sur le bon équipement :

- soit vers le Raspberry si la requete concerne

Jeedom - soit vers un autre serveur ‹ Plex › si la requete concerne les

videos

- soit vers le Raspberry si la requete concerne