Bonsoir à tous

(je ne sais pas si je poste au bon endroit ???)

J’ai Jeedom sur Raspberry et tout fonctionne correctement.

Alors, avant de faire une cagade qui pourrait me causer des problèmes, voici ma question…

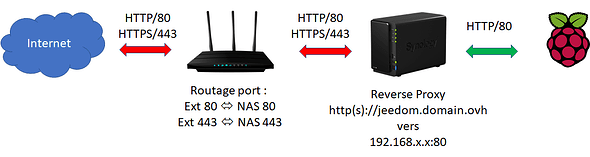

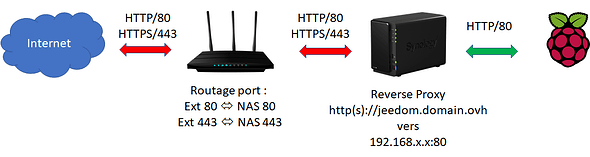

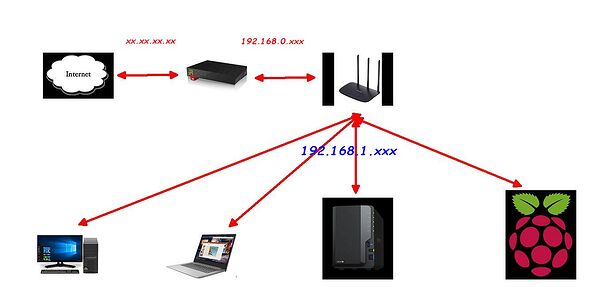

Mon Jeedom est accessible depuis l’extérieur :

- en http sur mondomaine.ovh:xxxx

- en https sur mondomaine.ovh:yyyy

Certificat installé après quelques galères de débutant, mais bon…

Aucun souci.

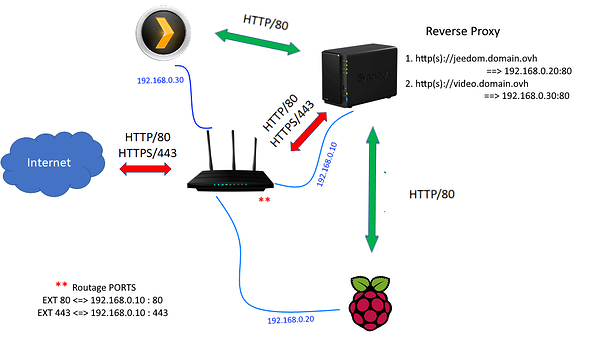

Je viens d’acheter un Synology DS220+ qui a ses accès :

- en http sur mondomaine.ovh:aaaa

- en https sur mondomaine.ovh:bbbb

Et pour l’instant, pas de certificat (donc l’alerte habituelle en https…)

Que dois-je faire, maintenant ?

Créer un nouveau certificat pour le NAS (qui a donc la même adresse sur d’autres ports) ?

Ou importer celui existant sur mon Raspberry ?

Et… comment procéder ?

(plus tard, je verrai pour mettre Jeedom sur le NAS, mais je n’en suis pas encore là…)

Merci pour votre aide !