Bonjour à tous,

Tout d’abord, le sujet que je crée n’est pas directement lié à Jeedom, mais plus à l’aspect réseau dans lequel Jeedom évolue. J’espère que la catégorie dans laquelle je poste est la plus appropriée.

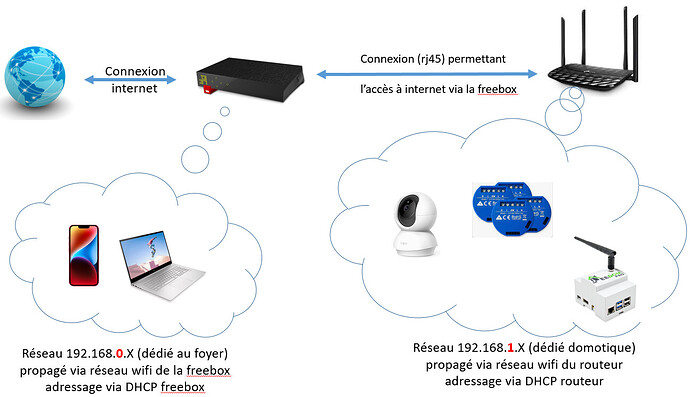

Je m’apprête à déménager et je souhaite donc en profiter pour améliorer la partie réseau local (via Wifi) de mon réseau domotique. Actuellement, tous mes devices domotique wifi (shelly, camera, la box jeedom, etc…) sont connectés à mon réseau local en utilisant le réseau wifi propagé par ma freebox (réseau local en 192.168.0.x). Mon souhait serait de rassembler tous mes devices domotiques sur un réseau dédié (genre 192.168.1.x) à l’aide d’un routeur dédié (et garder le réseau freebox pour les mobiles, PC etc). Le but étant que si ma freebox venait à cramer (ou bien que je venais à changer de FAI par exemple), mon réseau dédié à la domotique reste inchangé (et la config jeedom aussi), et j’aurai juste à rebrancher le routeur au cul de ma nouvelle box.

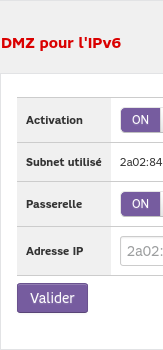

En contrainte, il faut que ce réseau domotique (le 192.168.1.x) ait bien évidemment accès à internet, et que je puisse exposer l’ip de mon jeedom sur internet (via redirection de IP/port, ma box jeedom étant pour l’instant accessible en https depuis l’extérieur avec une simple redirection de port).

J’ai glané par-ci par là des infos, mais j’arrive pas à trouver un tuto ou similaire pour faire ce que je veux.

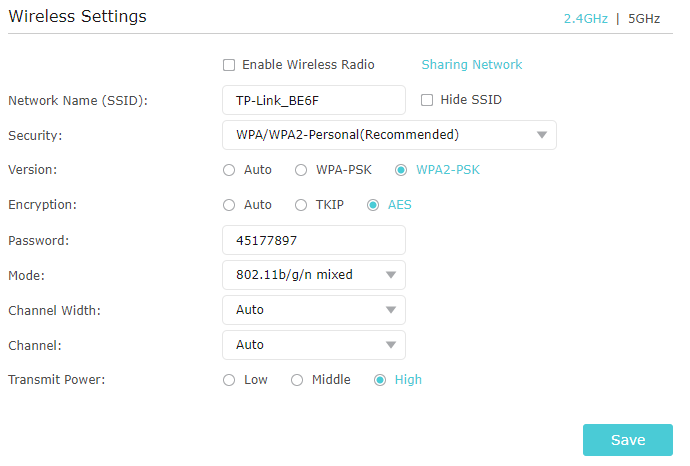

Je suis en possession d’un routeur wifi TP-Link Archer C6, mais je n’ai pas l’impression qu’il puisse faire ce que je veux. Je peux soit le configurer en mode « access point » (ou il propage juste son réseau wifi, mais utilise le serveur DHCP de la freebox, donc même réseau) ou bien en mode « routeur », et là c’est à lui de se connecter au net (à la place de la freebox).

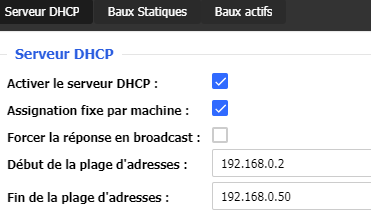

Idéalement, je voudrais simplement qu’il propage (comme en mode AP) son propre wifi, mais qu’il fasse à la fois rôle de DHCP sur le réseau wifi qu’il propage, tout en gardant le lien réseau à la freebox pour laisser passer le net (et les quelques redirections pour exposer un device sur le net).

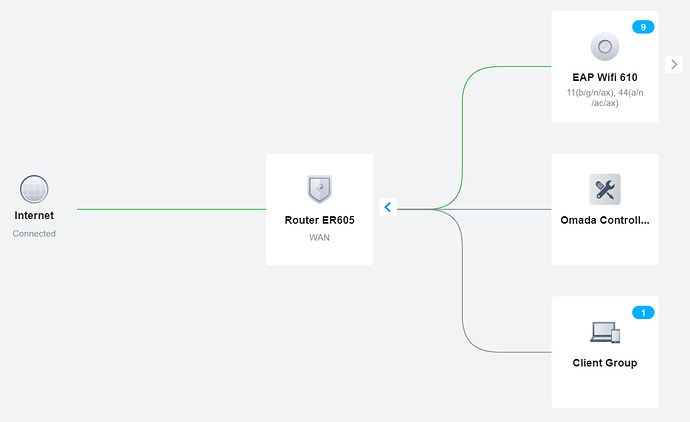

Voici une version « schéma » de ce que je souhaite faire :

Puis-je mettre en place ce que je veux ? Avec mon routeur Archer c6 (via changement firmware ? Open WRT?) ?

Dois-je faire l’acquisition de matériel réseau supplémentaire pour mettre en place cette solution ?

J’espère avoir été clair dans mes propos, et je vous remercie d’avance pour vos retours ![]()