Bonjour,

Je viens juste d’installer Jeedom sur un Pi3B+ avec Bookworm 64 bits à jour de tout.

Source de l’installation : https://www.jeedom.com/install dans le contexte : su -

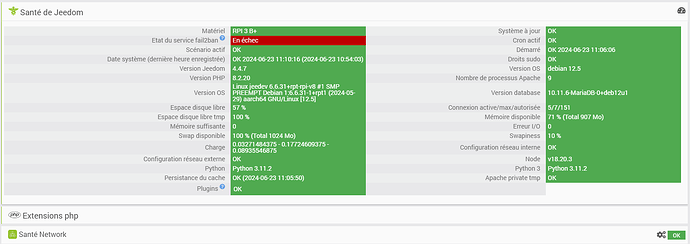

La page santé de Jeedom indique une erreur sur le service fail2ban :

Au cas ou cela est nécessaire, j’ai récupéré le log de l’installation de ce Jeedom

Etat du service :

pi@jeedev:~ $ sudo fail2ban-client status

2024-06-23 10:26:42,657 fail2ban [2804]: ERROR Failed to access socket path: /var/run/fail2ban/fail2ban.sock. Is fail2ban running?

Il n’y a pas de dossier /var/run/fail2ban/ sur cette machine, alors qu’il est bien présent sur un autre Jeedom.

Si je le créer manuellement (vu sur le net) il se supprime quand je lance le service sudo service fail2ban start (qui ne se lance pas du coup).

pi@jeedev:~ $ sudo systemctl status fail2ban

× fail2ban.service - Fail2Ban Service

Loaded: loaded (/lib/systemd/system/fail2ban.service; enabled; preset: enabled)

Drop-In: /usr/lib/systemd/system/fail2ban.service.d

└─override.conf

Active: failed (Result: exit-code) since Sun 2024-06-23 10:10:59 CEST; 15min ago

Duration: 3.066s

Docs: man:fail2ban(1)

Process: 574 ExecStart=/usr/bin/fail2ban-server -xf start (code=exited, status=255/EXCEPTION)

Main PID: 574 (code=exited, status=255/EXCEPTION)

CPU: 889ms

Jun 23 10:10:55 jeedev systemd[1]: Started fail2ban.service - Fail2Ban Service.

Jun 23 10:10:58 jeedev fail2ban-server[574]: 2024-06-23 10:10:58,708 fail2ban.configreader [574]: WARNING 'allowipv6' not defined in 'Definition'. Using default one: 'auto'

Jun 23 10:10:58 jeedev fail2ban-server[574]: 2024-06-23 10:10:58,899 fail2ban [574]: ERROR Failed during configuration: Have not found any log file for sshd jail

Jun 23 10:10:58 jeedev fail2ban-server[574]: 2024-06-23 10:10:58,900 fail2ban [574]: ERROR Async configuration of server failed

Jun 23 10:10:59 jeedev systemd[1]: fail2ban.service: Main process exited, code=exited, status=255/EXCEPTION

Jun 23 10:10:59 jeedev systemd[1]: fail2ban.service: Failed with result 'exit-code'.

Il me semble que cela est débattue ici :

[BR]: Failed during configuration: Have not found any log file for sshd jail · Issue #3567 · fail2ban/fail2ban (github.com)

Avec un renvoi ici :

[BR]: fail2ban does not start on some debian/ubuntu systems - backend should probably be set to systemd on all systemd-based distros · Issue #3292 · fail2ban/fail2ban (github.com)