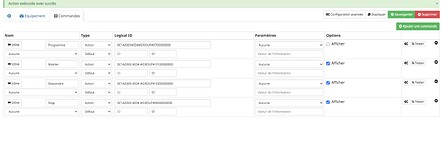

Voilà le détail des retours, qui affiche effectivement les mémoire RFY (mes autres volets Somfy « officiels » je pense) et ASA (5 telecommandes: 4 volets avec 1 telecommande par volet + une générale).

Je supprime les api key, est-ce qu’il faut aussi que obfusce les list RFY et ASA par securité? (il y a les rolling code, donc normalement non, mais bon).

Logs après la commande

[2021-01-26 15:37:32][DEBUG] : Client connected to [127.0.0.1:43818]

[2021-01-26 15:37:32][DEBUG] : Message read from socket: b’{« apikey »:"",« cmd »:« send »,« data »:[« 0C1A0300693299010600000000 »]}’

[2021-01-26 15:37:32][DEBUG] : Client disconnected from [127.0.0.1:43818]

[2021-01-26 15:37:32][DEBUG] : Message received in socket JEEDOM_SOCKET_MESSAGE

[2021-01-26 15:37:32][DEBUG] : Test message: 0C1A0300693299010600000000

[2021-01-26 15:37:32][DEBUG] : flushOutput serial port

[2021-01-26 15:37:32][DEBUG] : flushInput serial port

[2021-01-26 15:37:32][DEBUG] : Write message to serial port

[2021-01-26 15:37:32][DEBUG] : Write data to serial port : 0c1a0300693299010600000000

[2021-01-26 15:37:32][DEBUG] : Write message ok : 0C1A0300693299010600000000

[2021-01-26 15:37:32][DEBUG] : Message: 140103006900008685010001031c04524650434f4d

[2021-01-26 15:37:32][DEBUG] : Decode : 140103006900008685010001031c04524650434f4d

[2021-01-26 15:37:32][DEBUG] : Test message: 140103006900008685010001031c04524650434f4d

[2021-01-26 15:37:32][DEBUG] : PacketType: 0x01

[2021-01-26 15:37:32][DEBUG] : Length: 21

[2021-01-26 15:37:32][DEBUG] : Start decoding packet type 0x01

[2021-01-26 15:37:32][DEBUG] : Data : {‹ msg10 ›: ‹ 0x04 ›, ‹ msg4 ›: ‹ 0x85 ›, ‹ packetlen ›: ‹ 0x14 ›, ‹ msg13 ›: ‹ 0x50 ›, ‹ msg1 ›: ‹ 0x00 ›, ‹ msg9 ›: 28, ‹ msg15 ›: ‹ 0x4F ›, ‹ msg3 ›: ‹ 0x86 ›, ‹ subtype ›: ‹ 0x03 ›, ‹ msg2 ›: ‹ 0x00 ›, ‹ msg7 ›: ‹ 0x01 ›, ‹ msg5 ›: ‹ 0x01 ›, ‹ msg11 ›: ‹ 0x52 ›, ‹ seqnbr ›: ‹ 0x00 ›, ‹ msg16 ›: ‹ 0x4D ›, ‹ msg14 ›: ‹ 0x43 ›, ‹ msg12 ›: ‹ 0x46 ›, ‹ msg6 ›: ‹ 0x00 ›, ‹ cmnd ›: ‹ 0x69 ›, ‹ msg8 ›: ‹ 0x03 ›, ‹ packettype ›: ‹ 0x01 ›}

[2021-01-26 15:37:32][DEBUG] : Subtype = List RFY remotes

[2021-01-26 15:37:33][DEBUG] : Message: 14010300690105f224010001031c04524650434f4d

[2021-01-26 15:37:33][DEBUG] : Decode : 14010300690105f224010001031c04524650434f4d

[2021-01-26 15:37:33][DEBUG] : Test message: 14010300690105f224010001031c04524650434f4d

[2021-01-26 15:37:33][DEBUG] : PacketType: 0x01

[2021-01-26 15:37:33][DEBUG] : Length: 21

[2021-01-26 15:37:33][DEBUG] : Start decoding packet type 0x01

[2021-01-26 15:37:33][DEBUG] : Data : {‹ msg10 ›: ‹ 0x04 ›, ‹ msg4 ›: ‹ 0x24 ›, ‹ packetlen ›: ‹ 0x14 ›, ‹ msg13 ›: ‹ 0x50 ›, ‹ msg1 ›: ‹ 0x01 ›, ‹ msg9 ›: 28, ‹ msg15 ›: ‹ 0x4F ›, ‹ msg3 ›: ‹ 0xF2 ›, ‹ subtype ›: ‹ 0x03 ›, ‹ msg2 ›: ‹ 0x05 ›, ‹ msg7 ›: ‹ 0x01 ›, ‹ msg5 ›: ‹ 0x01 ›, ‹ msg11 ›: ‹ 0x52 ›, ‹ seqnbr ›: ‹ 0x00 ›, ‹ msg16 ›: ‹ 0x4D ›, ‹ msg14 ›: ‹ 0x43 ›, ‹ msg12 ›: ‹ 0x46 ›, ‹ msg6 ›: ‹ 0x00 ›, ‹ cmnd ›: ‹ 0x69 ›, ‹ msg8 ›: ‹ 0x03 ›, ‹ packettype ›: ‹ 0x01 ›}

[2021-01-26 15:37:33][DEBUG] : Subtype = List RFY remotes

[2021-01-26 15:37:33][DEBUG] : Message: 140103006902009a0f010001031c04524650434f4d

[2021-01-26 15:37:33][DEBUG] : Decode : 140103006902009a0f010001031c04524650434f4d

[2021-01-26 15:37:33][DEBUG] : Test message: 140103006902009a0f010001031c04524650434f4d

[2021-01-26 15:37:33][DEBUG] : PacketType: 0x01

[2021-01-26 15:37:33][DEBUG] : Length: 21

[2021-01-26 15:37:33][DEBUG] : Start decoding packet type 0x01

[2021-01-26 15:37:33][DEBUG] : Data : {‹ msg10 ›: ‹ 0x04 ›, ‹ msg4 ›: ‹ 0x0F ›, ‹ packetlen ›: ‹ 0x14 ›, ‹ msg13 ›: ‹ 0x50 ›, ‹ msg1 ›: ‹ 0x02 ›, ‹ msg9 ›: 28, ‹ msg15 ›: ‹ 0x4F ›, ‹ msg3 ›: ‹ 0x9A ›, ‹ subtype ›: ‹ 0x03 ›, ‹ msg2 ›: ‹ 0x00 ›, ‹ msg7 ›: ‹ 0x01 ›, ‹ msg5 ›: ‹ 0x01 ›, ‹ msg11 ›: ‹ 0x52 ›, ‹ seqnbr ›: ‹ 0x00 ›, ‹ msg16 ›: ‹ 0x4D ›, ‹ msg14 ›: ‹ 0x43 ›, ‹ msg12 ›: ‹ 0x46 ›, ‹ msg6 ›: ‹ 0x00 ›, ‹ cmnd ›: ‹ 0x69 ›, ‹ msg8 ›: ‹ 0x03 ›, ‹ packettype ›: ‹ 0x01 ›}

[2021-01-26 15:37:33][DEBUG] : Subtype = List RFY remotes

[2021-01-26 15:37:33][DEBUG] : Message: 140103006903093298010001031c04524650434f4d

[2021-01-26 15:37:33][DEBUG] : Decode : 140103006903093298010001031c04524650434f4d

[2021-01-26 15:37:33][DEBUG] : Test message: 140103006903093298010001031c04524650434f4d

[2021-01-26 15:37:33][DEBUG] : PacketType: 0x01

[2021-01-26 15:37:33][DEBUG] : Length: 21

[2021-01-26 15:37:33][DEBUG] : Start decoding packet type 0x01

[2021-01-26 15:37:33][DEBUG] : Data : {‹ msg10 ›: ‹ 0x04 ›, ‹ msg4 ›: ‹ 0x98 ›, ‹ packetlen ›: ‹ 0x14 ›, ‹ msg13 ›: ‹ 0x50 ›, ‹ msg1 ›: ‹ 0x03 ›, ‹ msg9 ›: 28, ‹ msg15 ›: ‹ 0x4F ›, ‹ msg3 ›: ‹ 0x32 ›, ‹ subtype ›: ‹ 0x03 ›, ‹ msg2 ›: ‹ 0x09 ›, ‹ msg7 ›: ‹ 0x01 ›, ‹ msg5 ›: ‹ 0x01 ›, ‹ msg11 ›: ‹ 0x52 ›, ‹ seqnbr ›: ‹ 0x00 ›, ‹ msg16 ›: ‹ 0x4D ›, ‹ msg14 ›: ‹ 0x43 ›, ‹ msg12 ›: ‹ 0x46 ›, ‹ msg6 ›: ‹ 0x00 ›, ‹ cmnd ›: ‹ 0x69 ›, ‹ msg8 ›: ‹ 0x03 ›, ‹ packettype ›: ‹ 0x01 ›}

[2021-01-26 15:37:33][DEBUG] : Subtype = List RFY remotes

[2021-01-26 15:37:33][DEBUG] : Message: 140104006904093298010001031c04524650434f4d

[2021-01-26 15:37:33][DEBUG] : Decode : 140104006904093298010001031c04524650434f4d

[2021-01-26 15:37:33][DEBUG] : Test message: 140104006904093298010001031c04524650434f4d

[2021-01-26 15:37:33][DEBUG] : PacketType: 0x01

[2021-01-26 15:37:33][DEBUG] : Length: 21

[2021-01-26 15:37:33][DEBUG] : Start decoding packet type 0x01

[2021-01-26 15:37:33][DEBUG] : Data : {‹ msg10 ›: ‹ 0x04 ›, ‹ msg4 ›: ‹ 0x98 ›, ‹ packetlen ›: ‹ 0x14 ›, ‹ msg13 ›: ‹ 0x50 ›, ‹ msg1 ›: ‹ 0x04 ›, ‹ msg9 ›: 28, ‹ msg15 ›: ‹ 0x4F ›, ‹ msg3 ›: ‹ 0x32 ›, ‹ subtype ›: ‹ 0x04 ›, ‹ msg2 ›: ‹ 0x09 ›, ‹ msg7 ›: ‹ 0x01 ›, ‹ msg5 ›: ‹ 0x01 ›, ‹ msg11 ›: ‹ 0x52 ›, ‹ seqnbr ›: ‹ 0x00 ›, ‹ msg16 ›: ‹ 0x4D ›, ‹ msg14 ›: ‹ 0x43 ›, ‹ msg12 ›: ‹ 0x46 ›, ‹ msg6 ›: ‹ 0x00 ›, ‹ cmnd ›: ‹ 0x69 ›, ‹ msg8 ›: ‹ 0x03 ›, ‹ packettype ›: ‹ 0x01 ›}

[2021-01-26 15:37:33][DEBUG] : Subtype = List ASA remotes

[2021-01-26 15:37:34][DEBUG] : Message: 140104006905093299010001031c04524650434f4d

[2021-01-26 15:37:34][DEBUG] : Decode : 140104006905093299010001031c04524650434f4d

[2021-01-26 15:37:34][DEBUG] : Test message: 140104006905093299010001031c04524650434f4d

[2021-01-26 15:37:34][DEBUG] : PacketType: 0x01

[2021-01-26 15:37:34][DEBUG] : Length: 21

[2021-01-26 15:37:34][DEBUG] : Start decoding packet type 0x01

[2021-01-26 15:37:34][DEBUG] : Data : {‹ msg10 ›: ‹ 0x04 ›, ‹ msg4 ›: ‹ 0x99 ›, ‹ packetlen ›: ‹ 0x14 ›, ‹ msg13 ›: ‹ 0x50 ›, ‹ msg1 ›: ‹ 0x05 ›, ‹ msg9 ›: 28, ‹ msg15 ›: ‹ 0x4F ›, ‹ msg3 ›: ‹ 0x32 ›, ‹ subtype ›: ‹ 0x04 ›, ‹ msg2 ›: ‹ 0x09 ›, ‹ msg7 ›: ‹ 0x01 ›, ‹ msg5 ›: ‹ 0x01 ›, ‹ msg11 ›: ‹ 0x52 ›, ‹ seqnbr ›: ‹ 0x00 ›, ‹ msg16 ›: ‹ 0x4D ›, ‹ msg14 ›: ‹ 0x43 ›, ‹ msg12 ›: ‹ 0x46 ›, ‹ msg6 ›: ‹ 0x00 ›, ‹ cmnd ›: ‹ 0x69 ›, ‹ msg8 ›: ‹ 0x03 ›, ‹ packettype ›: ‹ 0x01 ›}

[2021-01-26 15:37:34][DEBUG] : Subtype = List ASA remotes

[2021-01-26 15:37:34][DEBUG] : Message: 140104006906094599010001031c04524650434f4d

[2021-01-26 15:37:34][DEBUG] : Decode : 140104006906094599010001031c04524650434f4d

[2021-01-26 15:37:34][DEBUG] : Test message: 140104006906094599010001031c04524650434f4d

[2021-01-26 15:37:34][DEBUG] : PacketType: 0x01

[2021-01-26 15:37:34][DEBUG] : Length: 21

[2021-01-26 15:37:34][DEBUG] : Start decoding packet type 0x01

[2021-01-26 15:37:34][DEBUG] : Data : {‹ msg10 ›: ‹ 0x04 ›, ‹ msg4 ›: ‹ 0x99 ›, ‹ packetlen ›: ‹ 0x14 ›, ‹ msg13 ›: ‹ 0x50 ›, ‹ msg1 ›: ‹ 0x06 ›, ‹ msg9 ›: 28, ‹ msg15 ›: ‹ 0x4F ›, ‹ msg3 ›: ‹ 0x45 ›, ‹ subtype ›: ‹ 0x04 ›, ‹ msg2 ›: ‹ 0x09 ›, ‹ msg7 ›: ‹ 0x01 ›, ‹ msg5 ›: ‹ 0x01 ›, ‹ msg11 ›: ‹ 0x52 ›, ‹ seqnbr ›: ‹ 0x00 ›, ‹ msg16 ›: ‹ 0x4D ›, ‹ msg14 ›: ‹ 0x43 ›, ‹ msg12 ›: ‹ 0x46 ›, ‹ msg6 ›: ‹ 0x00 ›, ‹ cmnd ›: ‹ 0x69 ›, ‹ msg8 ›: ‹ 0x03 ›, ‹ packettype ›: ‹ 0x01 ›}

[2021-01-26 15:37:34][DEBUG] : Subtype = List ASA remotes

[2021-01-26 15:37:34][DEBUG] : Message: 140104006907094699010001031c04524650434f4d

[2021-01-26 15:37:34][DEBUG] : Decode : 140104006907094699010001031c04524650434f4d

[2021-01-26 15:37:34][DEBUG] : Test message: 140104006907094699010001031c04524650434f4d

[2021-01-26 15:37:34][DEBUG] : PacketType: 0x01

[2021-01-26 15:37:34][DEBUG] : Length: 21

[2021-01-26 15:37:34][DEBUG] : Start decoding packet type 0x01

[2021-01-26 15:37:34][DEBUG] : Data : {‹ msg10 ›: ‹ 0x04 ›, ‹ msg4 ›: ‹ 0x99 ›, ‹ packetlen ›: ‹ 0x14 ›, ‹ msg13 ›: ‹ 0x50 ›, ‹ msg1 ›: ‹ 0x07 ›, ‹ msg9 ›: 28, ‹ msg15 ›: ‹ 0x4F ›, ‹ msg3 ›: ‹ 0x46 ›, ‹ subtype ›: ‹ 0x04 ›, ‹ msg2 ›: ‹ 0x09 ›, ‹ msg7 ›: ‹ 0x01 ›, ‹ msg5 ›: ‹ 0x01 ›, ‹ msg11 ›: ‹ 0x52 ›, ‹ seqnbr ›: ‹ 0x00 ›, ‹ msg16 ›: ‹ 0x4D ›, ‹ msg14 ›: ‹ 0x43 ›, ‹ msg12 ›: ‹ 0x46 ›, ‹ msg6 ›: ‹ 0x00 ›, ‹ cmnd ›: ‹ 0x69 ›, ‹ msg8 ›: ‹ 0x03 ›, ‹ packettype ›: ‹ 0x01 ›}

[2021-01-26 15:37:34][DEBUG] : Subtype = List ASA remotes

[2021-01-26 15:37:34][DEBUG] : Message: 140104006908096798010001031c04524650434f4d

[2021-01-26 15:37:34][DEBUG] : Decode : 140104006908096798010001031c04524650434f4d

[2021-01-26 15:37:34][DEBUG] : Test message: 140104006908096798010001031c04524650434f4d

[2021-01-26 15:37:34][DEBUG] : PacketType: 0x01

[2021-01-26 15:37:34][DEBUG] : Length: 21

[2021-01-26 15:37:34][DEBUG] : Start decoding packet type 0x01

[2021-01-26 15:37:34][DEBUG] : Data : {‹ msg10 ›: ‹ 0x04 ›, ‹ msg4 ›: ‹ 0x98 ›, ‹ packetlen ›: ‹ 0x14 ›, ‹ msg13 ›: ‹ 0x50 ›, ‹ msg1 ›: ‹ 0x08 ›, ‹ msg9 ›: 28, ‹ msg15 ›: ‹ 0x4F ›, ‹ msg3 ›: ‹ 0x67 ›, ‹ subtype ›: ‹ 0x04 ›, ‹ msg2 ›: ‹ 0x09 ›, ‹ msg7 ›: ‹ 0x01 ›, ‹ msg5 ›: ‹ 0x01 ›, ‹ msg11 ›: ‹ 0x52 ›, ‹ seqnbr ›: ‹ 0x00 ›, ‹ msg16 ›: ‹ 0x4D ›, ‹ msg14 ›: ‹ 0x43 ›, ‹ msg12 ›: ‹ 0x46 ›, ‹ msg6 ›: ‹ 0x00 ›, ‹ cmnd ›: ‹ 0x69 ›, ‹ msg8 ›: ‹ 0x03 ›, ‹ packettype ›: ‹ 0x01 ›}

[2021-01-26 15:37:34][DEBUG] : Subtype = List ASA remotes

[2021-01-26 15:37:35][DEBUG] : Message: 140103006909019a0f010001031c04524650434f4d

[2021-01-26 15:37:35][DEBUG] : Decode : 140103006909019a0f010001031c04524650434f4d

[2021-01-26 15:37:35][DEBUG] : Test message: 140103006909019a0f010001031c04524650434f4d

[2021-01-26 15:37:35][DEBUG] : PacketType: 0x01

[2021-01-26 15:37:35][DEBUG] : Length: 21

[2021-01-26 15:37:35][DEBUG] : Start decoding packet type 0x01

[2021-01-26 15:37:35][DEBUG] : Data : {‹ msg10 ›: ‹ 0x04 ›, ‹ msg4 ›: ‹ 0x0F ›, ‹ packetlen ›: ‹ 0x14 ›, ‹ msg13 ›: ‹ 0x50 ›, ‹ msg1 ›: ‹ 0x09 ›, ‹ msg9 ›: 28, ‹ msg15 ›: ‹ 0x4F ›, ‹ msg3 ›: ‹ 0x9A ›, ‹ subtype ›: ‹ 0x03 ›, ‹ msg2 ›: ‹ 0x01 ›, ‹ msg7 ›: ‹ 0x01 ›, ‹ msg5 ›: ‹ 0x01 ›, ‹ msg11 ›: ‹ 0x52 ›, ‹ seqnbr ›: ‹ 0x00 ›, ‹ msg16 ›: ‹ 0x4D ›, ‹ msg14 ›: ‹ 0x43 ›, ‹ msg12 ›: ‹ 0x46 ›, ‹ msg6 ›: ‹ 0x00 ›, ‹ cmnd ›: ‹ 0x69 ›, ‹ msg8 ›: ‹ 0x03 ›, ‹ packettype ›: ‹ 0x01 ›}

[2021-01-26 15:37:35][DEBUG] : Subtype = List RFY remotes